Wat is e-mail spoofing en hoe kan je het voorkomen?

E-mail spoofing kan een grote imagoschade veroorzaken. In dit artikel leggen we uit wat het is en welke technieken er bestaan om je ertegen te beschermen.

Hopelijk ben je nog geen slachtoffer geweest van identiteitsdiefstal - en hopelijk zal je dat ook nooit zijn! E-mail spoofing is een digitale tegenhanger van identiteitsdiefstal; een kwaadwillige persoon doet zich voor alsof hij jou is om zo in contact te komen met jouw contactpersonen.

Wat is e-mail spoofing precies?

E-mail spoofing kan verschillende vormen aannemen. Je kan het soms "op het oog" herkennen aan de naam en het e-mailadres van de afzender.

- Naam spoofing: "Jouw Naam <jouw.naam_jouwfirma@mail.ru>"

- Domein dubbelganger spoofing: "Jouw Naam <jouw.naam@j0uwfirma.be>"

- Domein spoofing: "Jouw Naam <jouw.naam@jouwfirma.be>"

Zie je de verschillen? Bij 'naam spoofing' is de naam van de afzender jouw naam, maar werd de e-mail van een ander domein verzonden. Bij 'domein dubbelganger spoofing' wordt een afgeleide gemaakt van jouw domeinnaam; in dit voorbeeld is de letter 'o' in @j0uwfirma.be vervangen door een cijfer nul '0'. Bij 'domein spoofing' wordt een e-mail werkelijk vanuit jouw domein en vanuit jouw naam verzonden.

Bestaat dat soort spoofing al lang?

Briefpost spoofing bestaat al vele decennia. Per post werden dan brieven vanuit iemands naam verzonden naar bepaalde slachtoffers. Vaak met de vraag om geld over te maken op een - meestal buitenlands - rekeningnummer. Digitale e-mail spoofing heeft de spoofing via reguliere briefpost zo goed als volledig overgenomen.

Als er vanuit jouw naam briefpost spoofing verzonden werd, dan had je dat helaas niet in de hand. In de digitale wereld heb je gelukkig wat meer mogelijkheden om dit te voorkomen.

Wat is het risico van e-mail spoofing?

Wanneer kwaadwilligen e-mails vanuit jouw naam verzenden naar jouw contactpersonen of naar derden, dan is de kans groot dat zij ransomware of andere malware verzenden. Dan lijkt het bv. voor een zakenpartner erop dat jij hem een legitieme e-mail stuurt. Je zakenpartner kent en vertrouwt jou en download onbewust de kwaadwillige bijlage of klikt op een kwaadwillige link in de e-mail. Met alle gevolgen van dien.

Hoe kan je e-mail spoofing voorkomen?

Om te voorkomen dat kwaadwilligen vanuit jouw domeinnaam e-mails kunnen versturen, kan je een aantal technieken implementeren.

We gaan drie technieken bespreken: SPF, DKIM en DMARC.

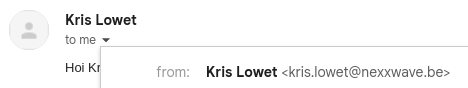

Wat is SPF?

SPF staat voor Sender Policy Framework. Dit is een DNS record in je domeinnaam wat een lijst bevat van servers die vanuit jouw domeinnaam e-mails mogen verzenden. De ontvanger controleert of het IP-adres van de mailserver van waarop het e-mailbericht verzonden werd in het DNS record opgenomen is.

Staat het IP-adres van de mailserver in het DNS record? Dan is de e-mail alvast verzonden vanaf een geldige mailserver.

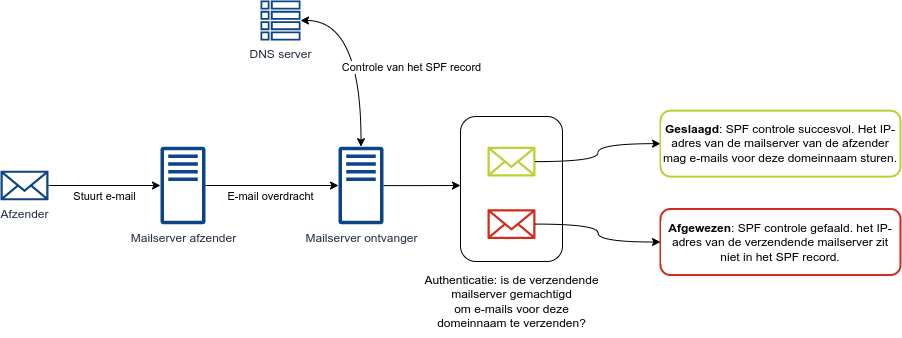

Wat is DKIM?

DKIM staat voor Domain Keys Identified Mail. DKIM wordt op zowel het niveau van een DNS record op je domeinnaam geregistreerd alsook op je e-mailserver. DKIM 'ondertekent' digitaal iedere e-mail wat je verzendt en stuurt die digitale handtekening mee in de 'headers' van iedere verzonden e-mail. De ontvanger controleert of de digitale handtekening in de e-mail overeenkomt met het publieke DNS record.

Komt de digitale handtekening overeen? Dan is het zeker dat de e-mail en de bijlagen niet gewijzigd zijn.

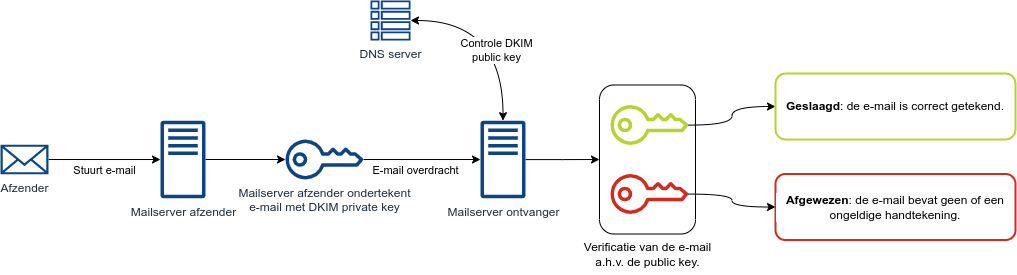

Wat is DMARC?

DMARC staat voor Domain-based Message Authentication, Reporting and Conformance. Een hele mond vol. Dit is een verlengde van SPF en DKIM. Een SPF of een DKIM configuratie - of nog beter: beiden - zijn vereist voordat je DMARC kan implementeren.

DMARC configureer je in een DNS record van je domeinnaam. Je geeft hierin aan hoe de mailserver van de ontvanger moet omgaan met jouw e-mails als er een probleem geconstateerd wordt tijdens de SPF of DKIM controle. Zo kan je bijvoorbeeld aangeven dat, als er een probleem is met een van deze records, je e-mail naar de spam-folder van de ontvanger gestuurd moet worden. Of je kan aangeven dat de e-mail geweigerd moet worden, zodat het bericht zelfs niet in de spam-folder terecht komt.

Wat gebeurt er bij een mislukte SPF of DKIM controle?

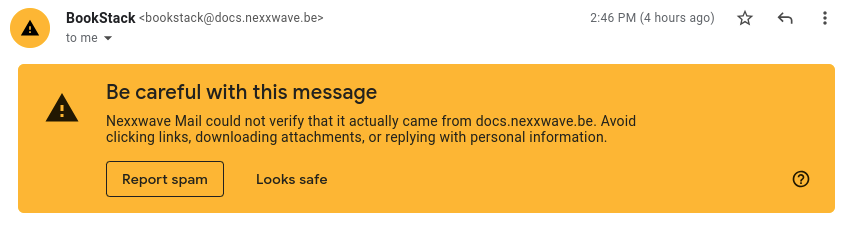

Wanneer de ontvangende mailserver een fout constateert bij de SPF of bij de DKIM controle, dan kan de mailclient (bv. Outlook of Gmail) de ontvanger waarschuwen.

In dit voorbeeld gaan we aan de slag met de mailserver van docs.nexxwave.be. De screenshots werden genomen vanuit de Gmail interface van de ontvanger.

In de eerste screenshot zie je dat Gmail de gebruiker waarschuwt omdat er een fout gevonden werd bij de SPF of de DKIM controle. De e-mail komt nog altijd netjes binnen in het 'Postvak IN' en niet in de spam folder. Maar een gewaarschuwd man ...

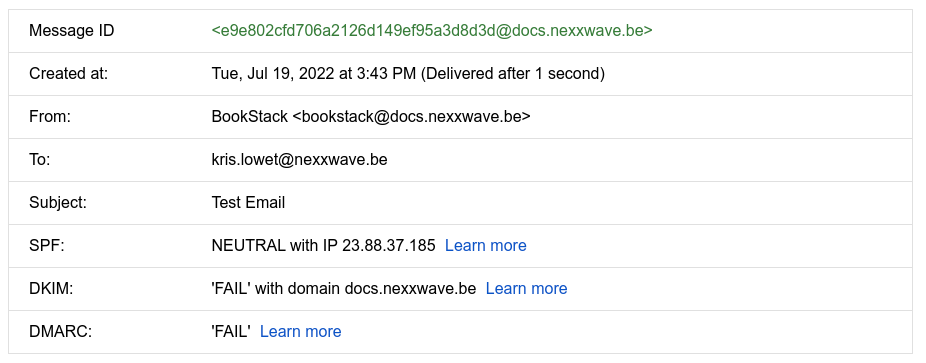

Als we de headers van deze e-mail bekijken, dan ziet dat er zo uit:

Hier zien we dat de SPF controle 'NEUTRAL' is. Dat is nog best OK. Maar we zien dat de DKIM controle gefaald is. Wat wilt dit zeggen?

- SPF controle: de e-mail is verzonden vanaf een e-mailserver wat waarschijnlijk wel gemachtigd is om dat te doen. Het IP-adres staat niet in het SPF record, maar het is ook niet verboden om dat te doen.

- DKIM controle: de digitale handtekening is fout. Dit wilt zeggen dat er met het e-mailbericht geknoeid is. De e-mail bevat geen of een ongeldige handtekening.

- Omdat de DKIM controle gefaald heeft, faalt ook de DMARC controle.

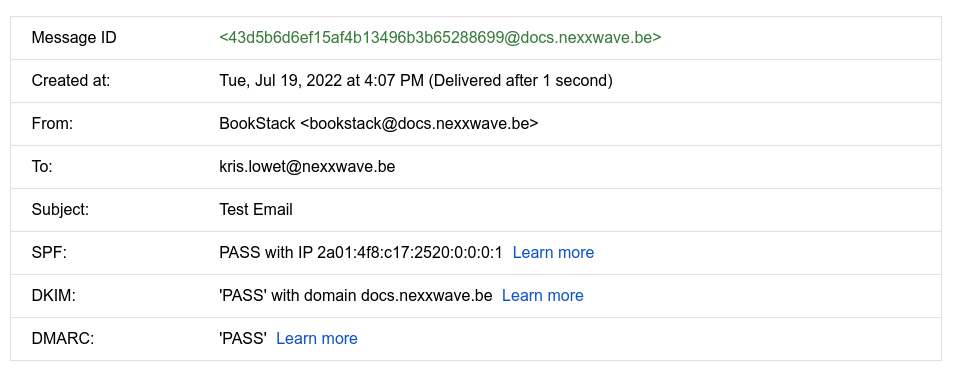

Nadat we beide IP-adressen (het IPv4 en het IPv6 adres) van de mailserver aan het SPF DNS-record toegevoegd hebben, op de verzendende e-mailserver de DKIM private key vervangen hebben en in het DNS record de nieuwe DKIM public key geplaatst hebben, slagen de controles wel en verdwijnt de melding in Gmail:

Hoe je de SPF, DKIM en DMARC precies instelt, dat lees je in deze handleidingen.